約 7 分で読めます。

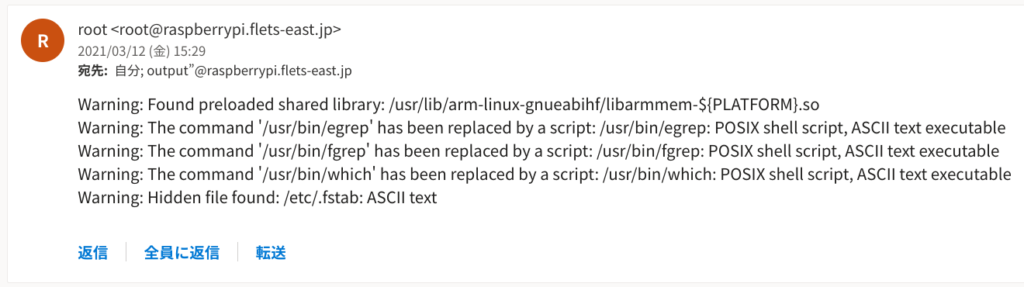

ルートキット検出ツールRootkit Hunterを入れ、数日経過したら以下のメールが来てました。

調べた感じ、これらはルートキットではなく正当にシステムに組み込まれたファイルでした。

自分はRootkit Hunterによるスキャンを毎日実行しているのですが、毎日ムダに誤検出メールが来るのを避けたいので、ホワイトリスト設定しました。

今回はその内容を紹介します。

Rootkit Hunterをまだ入れていない、Rootkit Hunter自体に興味がある方はこちらをどうぞ。

Found preloaded shared library:

結論から言うと、以下の通り設定します。

sudo vim /etc/rkhunter.conf

# rkhunter.confに以下を追記

SHARED_LIB_WHITELIST=/usr/lib/arm-linux-gnueabihf/libarmmem-${PLATFORM}.so

当初、${PLATFORM}は環境変数なので、SHARED_LIB_WHITELISTに指定する名前は実際のファイル名かと思い、以下の通り調べて設定してみたけど効果がありませんでした。

# 実際のファイル名を調べる ls -l /usr/lib/arm-linux-gnueabihf/libarmmem-*.so lrwxrwxrwx 1 root root 16 Apr 30 2019 /usr/lib/arm-linux-gnueabihf/libarmmem-aarch64.so -> libarmmem-v7l.so -rw-r--r-- 1 root root 9512 Apr 30 2019 /usr/lib/arm-linux-gnueabihf/libarmmem-v6l.so -rw-r--r-- 1 root root 17708 Apr 30 2019 /usr/lib/arm-linux-gnueabihf/libarmmem-v7l.so lrwxrwxrwx 1 root root 16 Apr 30 2019 /usr/lib/arm-linux-gnueabihf/libarmmem-v8l.so -> libarmmem-v7l.so # 以下をrkhunter.confに設定 SHARED_LIB_WHITELIST=/usr/lib/arm-linux-gnueabihf/libarmmem-aarch64.so SHARED_LIB_WHITELIST=/usr/lib/arm-linux-gnueabihf/libarmmem-v6l.so SHARED_LIB_WHITELIST=/usr/lib/arm-linux-gnueabihf/libarmmem-v7l.so SHARED_LIB_WHITELIST=/usr/lib/arm-linux-gnueabihf/libarmmem-v8l.so

ということで、環境変数そのままのファイル名で指定してみたら警告が出なくなりました。

The command … has been replaced by a script:

rkhunter.confに以下の通り設定します。

sudo nvim /etc/rkhunter.conf # rkhunter.confに以下を追記 SCRIPTWHITELIST=/usr/bin/egrep SCRIPTWHITELIST=/usr/bin/fgrep SCRIPTWHITELIST=/usr/bin/which

egrep, fgrep, whichがスクリプトだよ、と言われているので、実際に問題なのか確認します。

結果的には確かにスクリプトだけど、中身は問題なさそうです。

cat /usr/bin/egrep

#!/bin/sh

exec grep -E "$@"

cat /usr/bin/fgrep

#!/bin/sh

exec grep -F "$@"

cat /usr/bin/which

#! /bin/sh

set -ef

if test -n "$KSH_VERSION"; then

puts() {

print -r -- "$*"

}

else

puts() {

printf '%s\n' "$*"

}

fi

(略)

Hidden file found:

/etc/.fstabファイルが隠しファイルだよ、と指摘されています。

一応中身を確認。

cat /etc/.fstab proc /proc proc defaults 0 0 PARTUUID=0d91114b-01 /boot vfat defaults 0 2 PARTUUID=0d91114b-02 / ext4 defaults,noatime 0 1

問題なさそうなので、これもホワイトリストに入れます。

sudo nvim /etc/rkhunter.conf # rkhunter.confに以下を追記 ALLOWHIDDENFILE=/etc/.fstab

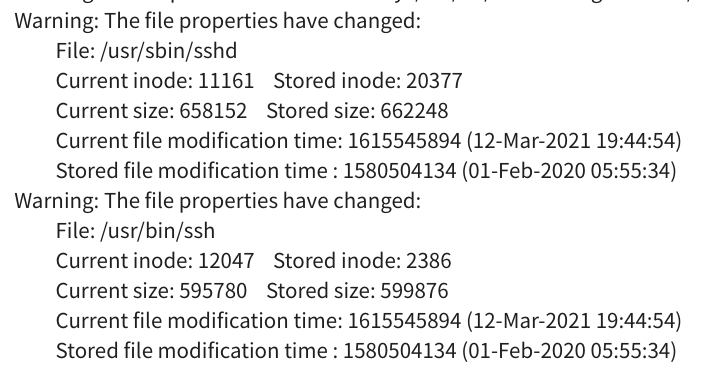

sshdなどが新たに検出された件

これで一安心…と思ったらこんなメールが来るようになりました。

sshd/sshが変更されているが?とのこと。

これについてはよくわかっていませんので、引き続き対応していきます。

Ver.upしたらファイルサイズやinodeが変わるのは普通なので、どう連携させるか。

WHITELISTに入れることはできるが、根本解決になっていない。

終わりに

いかがでしたか。

sshdの件で毎日メールが来るのは地味にうざいので、今後対応していきます!

Comments